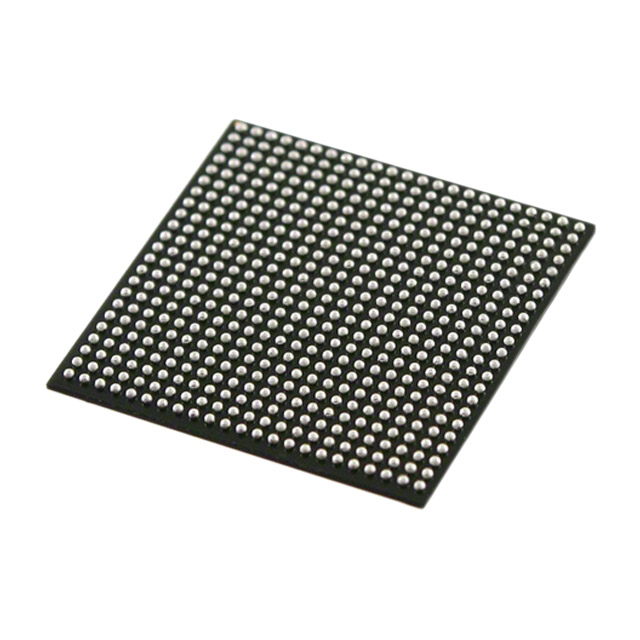

Elektroniskās sastāvdaļas XCVU13P-2FLGA2577I Ic Chips integrālās shēmas IC FPGA 448 I/O 2577FCBGA

Produkta atribūti

| VEIDS | APRAKSTS |

| Kategorija | Integrētās shēmas (IC) |

| Mfr | AMD Xilinx |

| sērija | Virtex® UltraScale+™ |

| Iepakojums | Paplāte |

| Standarta pakotne | 1 |

| Produkta statuss | Aktīvs |

| LAB/CLB skaits | 216 000 |

| Loģisko elementu/šūnu skaits | 3780000 |

| Kopējie RAM biti | 514867200 |

| I/O skaits | 448 |

| Spriegums – barošana | 0,825 V ~ 0,876 V |

| Montāžas veids | Virsmas stiprinājums |

| Darbības temperatūra | -40°C ~ 100°C (TJ) |

| Iepakojums / futrālis | 2577-BBGA, FCBGA |

| Piegādātāja ierīču pakete | 2577-FCBGA (52,5 × 52,5) |

| Pamatprodukta numurs | XCVU13 |

Drošības ierīces turpina attīstīties

Nākamās paaudzes tīkla drošības implementācijas turpina attīstīties, un tajā notiek arhitektūras pāreja no dublējuma uz iekļautajām ieviešanām.Sākoties 5G izvietošanai un eksponenciāli pieaugot pievienoto ierīču skaitam, organizācijām ir steidzami jāpārskata un jāmaina drošības ieviešanai izmantotā arhitektūra.5G caurlaidspējas un latentuma prasības pārveido piekļuves tīklus, vienlaikus pieprasot papildu drošību.Šī evolūcija izraisa šādas izmaiņas tīkla drošībā.

1. augstāka L2 (MACSec) un L3 drošības caurlaidspēja.

2. nepieciešamība pēc uz politiku balstītas analīzes malas/piekļuves pusē

3. uz lietojumprogrammām balstīta drošība, kurai nepieciešama lielāka caurlaidspēja un savienojamība.

4. mākslīgā intelekta un mašīnmācīšanās izmantošana paredzamajai analīzei un ļaunprātīgas programmatūras identificēšanai

5. jaunu kriptogrāfijas algoritmu ieviešana, kas virza pēckvantu kriptogrāfijas (QPC) attīstību.

Līdz ar iepriekš minētajām prasībām arvien vairāk tiek pieņemtas tādas tīkla tehnoloģijas kā SD-WAN un 5G-UPF, kas prasa tīkla sadalīšanu, vairāk VPN kanālu un padziļinātu pakešu klasifikāciju.Pašreizējās paaudzes tīkla drošības ieviešanā lielākā daļa lietojumprogrammu drošības tiek apstrādāta, izmantojot programmatūru, kas darbojas CPU.Lai gan CPU veiktspēja ir palielinājusies kodolu skaita un apstrādes jaudas ziņā, pieaugošās caurlaidspējas prasības joprojām nevar atrisināt, izmantojot tikai programmatūras ieviešanu.

Uz politiku balstītas lietojumprogrammu drošības prasības pastāvīgi mainās, tāpēc lielākā daļa pieejamo gatavu risinājumu var apstrādāt tikai fiksētu trafika galveņu un šifrēšanas protokolu kopu.Sakarā ar šiem programmatūras ierobežojumiem un fiksētajām ASIC ieviešanām, programmējama un elastīga aparatūra nodrošina ideālu risinājumu uz politiku balstītu lietojumprogrammu drošības ieviešanai un atrisina citu programmējamu NPU arhitektūru latentuma problēmas.

Elastīgajam SoC ir pilnībā nostiprināts tīkla interfeiss, kriptogrāfiskā IP, kā arī programmējama loģika un atmiņa, lai īstenotu miljoniem politikas noteikumu, izmantojot statusa apstrādi, piemēram, TLS un regulāro izteiksmju meklētājprogrammas.

Adaptīvās ierīces ir ideāla izvēle

Xilinx ierīču izmantošana nākamās paaudzes drošības ierīcēs ne tikai risina caurlaidspējas un latentuma problēmas, bet arī citas priekšrocības ietver jaunu tehnoloģiju iespējošanu, piemēram, mašīnmācīšanās modeļus, Secure Access Service Edge (SASE) un pēckvantu šifrēšanu.

Xilinx ierīces nodrošina ideālu platformu šo tehnoloģiju aparatūras paātrināšanai, jo veiktspējas prasības nevar izpildīt, izmantojot tikai programmatūras ieviešanu.Xilinx nepārtraukti izstrādā un atjaunina IP, rīkus, programmatūru un atsauces dizainus esošajiem un nākamās paaudzes tīkla drošības risinājumiem.

Turklāt Xilinx ierīces piedāvā nozarē vadošās atmiņas arhitektūras ar plūsmas klasifikācijas mīkstās meklēšanas IP, padarot tās par labāko izvēli tīkla drošības un ugunsmūra lietojumprogrammām.

FPGA izmantošana kā trafika procesori tīkla drošībai

Satiksme uz un no drošības ierīcēm (ugunsmūriem) tiek šifrēta vairākos līmeņos, un L2 šifrēšana/atšifrēšana (MACSec) tiek apstrādāta saites slāņa (L2) tīkla mezglos (slēdži un maršrutētāji).Apstrāde ārpus L2 (MAC slānis) parasti ietver dziļāku parsēšanu, L3 tuneļa atšifrēšanu (IPSec) un šifrētu SSL trafiku ar TCP/UDP trafiku.Pakešu apstrāde ietver ienākošo pakešu parsēšanu un klasificēšanu, kā arī lielu trafika apjomu (1–20 M) apstrādi ar augstu caurlaidspēju (25–400 Gb/s).

Tā kā ir nepieciešams liels skaits skaitļošanas resursu (kodolu), NPU var izmantot salīdzinoši lielāka ātruma pakešu apstrādei, taču zema latentuma, augstas veiktspējas mērogojamā trafika apstrāde nav iespējama, jo trafika apstrāde tiek veikta, izmantojot MIPS/RISC kodolus un plānojot šādus kodolus. pamatojoties uz to pieejamību, ir grūti.Uz FPGA balstītu drošības ierīču izmantošana var efektīvi novērst šos CPU un NPU balstītu arhitektūru ierobežojumus.

.png)